Timthumb-kwetsbaarheid maakt veel WordPress-sites geblokkeerd door Google

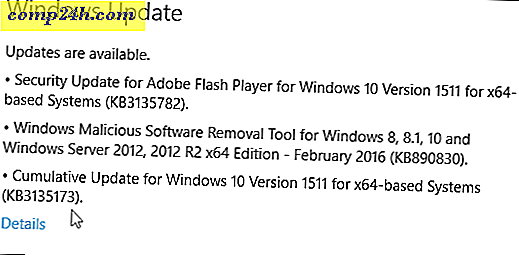

De Malware-waarschuwingen van Google zijn begin deze maand overal op internet verschenen en zelfs nu worden sites nog steeds geïnfecteerd door autonome internetscripts. Als u een WordPress-site met een aangepast premiethema gebruikt, ziet u mogelijk al het bovenstaande bericht wanneer u uw website probeert te bezoeken ( hopelijk niet ... ). Het probleem ligt in een kwetsbaarheid die onlangs is ontdekt in een populair script voor beeldmanipulatie genaamd Timthumb. Het script is erg populair onder premium WordPress-thema's, waardoor deze exploit bijzonder gevaarlijk is omdat de exploitcode al enkele weken in de vrije natuur voorkomt. Het goede nieuws is dat ik niet alleen ga kijken hoe je kunt detecteren of je al bent geïnfecteerd, maar ook hoe je je blog moet patchen om te voorkomen dat je geïnfecteerd raakt in de eerste plaats.

De Malware-waarschuwingen van Google zijn begin deze maand overal op internet verschenen en zelfs nu worden sites nog steeds geïnfecteerd door autonome internetscripts. Als u een WordPress-site met een aangepast premiethema gebruikt, ziet u mogelijk al het bovenstaande bericht wanneer u uw website probeert te bezoeken ( hopelijk niet ... ). Het probleem ligt in een kwetsbaarheid die onlangs is ontdekt in een populair script voor beeldmanipulatie genaamd Timthumb. Het script is erg populair onder premium WordPress-thema's, waardoor deze exploit bijzonder gevaarlijk is omdat de exploitcode al enkele weken in de vrije natuur voorkomt. Het goede nieuws is dat ik niet alleen ga kijken hoe je kunt detecteren of je al bent geïnfecteerd, maar ook hoe je je blog moet patchen om te voorkomen dat je geïnfecteerd raakt in de eerste plaats.

Hoe te controleren of je een probleem hebt

Naast het zien van een waarschuwing in Chrome die vergelijkbaar is met die hierboven tijdens het bezoeken van uw site, zijn er twee eenvoudige manieren om te zien of uw WordPress-installatie is geïnfecteerd.

De eerste is een externe wordpress-scanner ontworpen door Sucuri: http://sitecheck.sucuri.net/scanner/

De tweede is een script aan de serverkant dat u naar uw site uploadt en vervolgens laadt vanuit een webbrowser. Dit is beschikbaar op http://sucuri.net/tools/sucuri_wp_check.txt en moet na de download worden hernoemd volgens de instructies van Sucuri hieronder:

- Sla het script op uw lokale computer op door met de rechtermuisknop op de link hierboven te klikken en link op te slaan als

- Inloggen op uw site via sFTP of FTP (wij bevelen sFTP / SSH aan)

- Upload het script naar de hoofdmap van WordPress

- Hernoem sucuri_wp_check.txt naar sucuri_wp_check.php

- Voer het script uit via de browser naar keuze - yourdomain.com/sucuri_wp_check.php - Zorg ervoor dat u het URL-pad naar uw domein wijzigt en waar u het bestand ook hebt geüpload

- Bekijk de resultaten

Als de scanners iets oplopen dat besmet is, wil je de geïnfecteerde bestanden onmiddellijk verwijderen. Maar zelfs als de scanners "helemaal leeg" weergeven, hebt u waarschijnlijk nog steeds een probleem met uw werkelijke timthumb-installatie.

Hoe los ik het op?

Ten eerste, als je dat nog niet hebt gedaan - maak een back-up en download een kopie van je WordPress-map en je MySQL-database. Zie de WordPress Codex voor instructies over het maken van back-ups van de MySQL-database . Uw back-up kan rommel bevatten, maar het is beter dan opnieuw beginnen vanuit niets.

Neem vervolgens de nieuwste versie van timthumb op http://timthumb.googlecode.com/svn/trunk/timthumb.php

Nu moeten we de nieuwe timbthumb .php beveiligen en ervoor zorgen dat externe sites run-scripts niet kunnen activeren. Hiertoe gaat u als volgt te werk:

- Gebruik een teksteditor zoals Notepad ++ en ga naar regel 27 in timbthumb.php - Het zou $ allowedSites = array moeten lezen (

- Verwijder alle vermelde sites, zoals "imgur.com" en "tinypic.com"

- Na het verwijderen van alles moet de haakjes nu leeg en gesloten zijn als volgt: $ allowedSites = array ();

- Wijzigingen opslaan.

Oké, nu je nieuwe timbthumb-script veilig is, moet je via FTP of SSH verbinding maken met de server van je website. In de meeste aangepaste WordPress-thema's die timbthumb gebruiken, bevindt deze zich in de map wp-content \ themes \ [themename] . Verwijder de oude timbhumb.php en vervang deze door de nieuwe. Als u meer dan één exemplaar van timbthumb op uw server hebt, moet u er zeker van zijn dat u ALLE exemplaren vervangt. Houd er rekening mee dat ze soms alleen thumb.php worden genoemd .

Zodra u timbthumb op uw webserver hebt bijgewerkt en alle bestanden hebt verwijderd die door de bovenstaande scanners zijn gedetecteerd, bent u min of meer goed om te gebruiken. Als u denkt dat u een beetje te laat wilt upgraden en u bent misschien al geïnfecteerd, neem dan onmiddellijk contact op met uw webhost en vraag hen om een volledige AV-scan van uw webserver uit te voeren. Hopelijk kan dit je dan helpen, anders moet je misschien teruggaan naar een back-up.